Построение модели угроз безопасности информационной системе персональных данных

на примере ООО "Восток"

(в соответствии с Методикой определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных (ФСТЭК России, 2008) и Базовой моделью угроз безопасности персональных данных при их обработке в информационных системах персональных данных (ФСТЭК России, выписка, 2008)

7 Этап - Описание информационных систем персональных данных

1. Определение условий создания и использования персональных данных

1.1. Цель обработки персональных данных работников ООО «Восток»

Персональные данные работников ООО «Восток» обрабатываются с целью:

-

осуществление трудовых отношений с работником;

-

передачи данных в уполномоченные органы (Налоговая, ФСС,ПФР);

-

ведение расчетов заработной платы и надбавок;

-

обеспечения личной безопасности работников;

-

ведение автоматизированного бухгалтерского учета;

-

осуществление банковских операций;

-

организация пропускного режима.

1.2. Цель обработки персональных данных клиентов ООО «Восток»

Персональные данные клиентов ООО «Восток» обрабатываются с целью внесения и учета данных в информационных системах:

-

АИС «Учет обращений».

-

АИС «Статистика».

-

АИС «Учет клиентов».

Примечание: Модель угроз включает в себя "Модель нарушителя".

К построению модели актуальных угроз безопасности можно приступать лишь после полного изучения и составления ОРД и технических мер ЗИ введенных в эксплуатацию в организации. В противном случае все угрозы безопасности информации в модели будут носить актуальных характер. Вот перечень основных мероприятий, которые необходимо провести до построения модели актуальных угроз:

1. Уведомление об обработке ПДн.

2. Разработка ОРД

3. Идентификация и аутентификация субъектов доступа и объектов доступа;

4. Управление доступом субъектов доступа к объектам доступа;

5. Ограничение программной среды;

6. Защита машинных носителей информации;

7. Регистрация событий безопасности;

8. Антивирусная защита;

9. Обнаружение, предотвращение вторжений;

10. Контроль (анализ) защищенности информации;

11. Обеспечение доступности информации;

12. Защита среды виртаулизации;

13. Защита тех. средств;

14. Защита ИС, ее средств, систем связи и передачи данных;

Правовые основания обработки ПДн:

ТК РФ, Налоговый кодекс РФ, ФЗ "О бухгалтерском учете", лицензия на осуществление банковских операций, согласие на обработку ПДн.

Категории субъектов ПДн:

Работники; акционеры; клиенты; физические лица, состоящие в гражданско-правовых отношениях; посетители; соискатели; уволенные работники; родственники работников/клиентов.

Адрес хранения базы персональных данных:

Индекс, город, улица, дом, офис. (Есть организации, которые не хранят Информационные базы у себя, а арендуют сервера у сторонней организации. Соответственно арендодатель должен принять все необходимые меры по защите ПДн. К Примеру, сервис mail.ru имеет в своем арсенале достаточный комплекс мер защиты ПДн).

1.3. Состав персональных данных работников ООО «Восток»

В результате проведенного анализа были выявлены следующие персональные данные работников:

-

Фамилия Имя Отчество работника;

-

Серия и номер документа, удостоверяющего личность работника, кем и когда выдан;

-

Дата рождения работника;

-

Адрес проживания работника;

-

Реквизиты ИНН;

-

Реквизиты страхового номера Индивидуального лицевого счета в Пенсионном фонде Российской Федерации;

-

Реквизиты полиса обязательного медицинского страхования;

-

Сведения о составе семьи работника;

-

Сведения о доходах работника (номер банковской карты, номер лицевого счета, размер оклада, размер надбавок, премий);

-

Сведения о начислениях работников.

1.4. Состав персональных данных клиентов ООО «Восток»

В ООО «Восток» были выявлены следующие персональные данные клиентов:

-

Фамилия Имя Отчество клиента;

-

Серия и номер документа, удостоверяющего личность клиента;

-

Номер ИНН;

-

Данные страхового свидетельства;

-

Дата рождения клиента;

-

Адрес проживания клиента.

Примечание: На каждый пункт обрабатываемых ПДн в организации необходимо обоснование их обработки. Т.е. необходимо четко понимать для каких целей обрабатываются ПДн.

1.5. Действия, осуществляемые с персональными данными работников и клиентов ООО «Восток» в ходе их обработки:

-

Сбор, систематизация, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передача персональных данных третьим лицам, в случаях, установленных законодательством РФ)

-

Копирование (с целью заключения работников договоров, выдача информации по запросу правоохранительных органов, либо подтверждения факта работы работников в ООО «Восток»);

-

Перемещение (определение для хранения альтернативных мест);

-

Изменение (при смене паспортных данных);

-

Уничтожение, просмотр.

1.6. Условия прекращения обработки персональных данных работников и клиентов ООО «Восток»

-

отзыв об обработке персональных данных от субъекта ПДн;

-

расторжение трудового договора;

-

прекращение деятельности организации (ликвидация).

Примечание: Помним, что на уволенных работников "отзыв" и "расторжение ТД" в течении 5 лет после увольнения не распространяется - ФЗ "О бухгалтерском учете".

1.7. Субъекты, создающие персональные данные

К данным субъектам относятся такие структурные подразделения ООО «Восток» как:

-

Отдел бухгалтерии;

-

Отдел кадров.

1.8. Субъекты, которым предназначены персональные данные работников и клиентов ООО «Восток»

-

Налоговые органы;

-

Органы социального страхования;

-

Органы социальной защиты:

-

Банк, у которого обслуживается ООО «Восток».

-

органы статистики;

-

органы Пенсионного Фонда России;

-

территориальный фонд обязательного медицинского страхования;

-

органы дознания и следствия, прокурора и суда в связи с проведением расследования или судебным разбирательством (по запросу);

-

правоохранительные органы (по запросу);

-

головное ООО «Восток».

1.9. Правила доступа к защищаемой информации

Правила доступа к защищаемой информации регламентированы:

-

Приказ об утверждении списка лиц, допущенных к работе с персональными данными в бумажном и электронном виде №___________ от __________________________________.

-

Положением о разграничении прав доступа к обрабатываемым персональным данным (Приказ №______________ от ______________________).

1.10. Информационные технологии, базы данных, используемые для создания и обработки персональных данных:

Информационные системы:

-

«1С:Бухгалтерия»;

-

«Сбис+++»;

-

АИС «Учет обращений»;

-

АИС «Статистика»;

-

АИС «Учет клиентов».

2. Описание структуры ИСПДн

2.1. Описание АРМ где хранятся ПДн работников

Примечание: Требования на технические характеристики АРМ не жесткие, скорее носят рекомендательный характер из стандарта КОБИТ (Стандарт CobiT. Управление и аудит информационных технологий. Особенности проведения внешнего аудита ИТ. CobiT — это сохранение единого подхода к сбору, анализу информации, подготовке выводов и заключений на всех этапах управления, контроля и аудита ИТ, возможность сравнения существующих ИТ-процессов с "лучшими" практиками, в том числе отраслевыми.)

Основная мысль стандарта - построить качественные, надежные информационные процессы внутри организации. Также он повествует о том, что если в технической части, Вы отстали от современных технологий ("все железо старое"), то о защите информации не может быть и речи. Необходимо обновить инфраструктуру.

Проверяющий может задать вопрос о том, действительно ли Ваши АРМ способны защищать информацию исходя из их технических характеристик.

2.2. Описание программного обеспечения, используемого на АРМ пользователей, обрабатывающих ПДн работников и клиентов

2.3. Описание функциональных возможностей программного обеспечения, используемого при обработке персональных данных

Программа бухгалтерского учета «1С:Бухгалтерия»:

Программа для ведения бухгалтерского и налогового учета для организаций любой формы собственности. 1С Бухгалтерия предприятия 8 - универсальна (позволяет вести учет по обычной схеме налогообложения, УСН, ЕНВД, для юридических лиц и индивидуальных предпринимателей, причем для нескольких сразу, в одной базе данных) и актуальна (логика функционирования и отчетные формы обновляются оперативно, в срок отчетного периода, и в строгом соответствии с изменениями в законодательстве).

Программа «Сбис+++»

Система обмена юридически значимыми электронными документами между организациями, госорганами и обыкновенными людьми. Любой документ или отчет, который раньше существовал на бумаге, теперь можно заменить электронным и, не вставая со стула, передать его, хоть в налоговую службу, хоть своему партнеру по бизнесу.

Функции Сбис+++:

-

Сдача отчетности и осуществление переписки со всеми государственными органами (ФНС, ПФР, ФСС, Ростехнадзор и др.);

-

Заключение договоров и обмен подписанными первичными документами (накладными, фактурами, актами, договорами) с любыми организациями и контрагентами;

-

Принятие, увольнение и перевод работников, оформлять и согласовывать авансовые отчеты и больничные.

Примечание: Данный пункт необходим для собственных разработок ПО, участвующих в обработке ПДн. Если же эти продукты широко известны, то в описании их нет необходимости.

2.4. Программные средства ИСПДН

Примечание: В данный пункт указывается то ПО, которое используется для обработки ПДн кроме самой ИСПДн. Также необходимо дополнить этот пункт приложением, где будут описаны циркулирующие в ИСПДн информационные потоки: внешние и внутренние (схемы, рисунки). К примеру:

2.5. Пользователи ИСПДн

Примечание: Данный пункт "Constanta", меняться могут только роли. Указываются должности без ФИО для каждой категории. ФИО же указывается в отдельных Приказе по организации "О допуске...", "О назначении...".

3. Определение коэффициента реализации угрозы

Для определения коэффициента реализации угрозы используем метод "Аддитивной свертки"

Y - коэффициента реализации угрозы. С помощью значения Y можно определить возможность реализации угрозы, а следовательно и актуальность/неактуальность угрозы.

3.1. Определение уровня исходной защищенности (Y1)

Данная таблица является "Constanta"

Исходная степень защищенности определяется следующим образом.

-

ИСПДн имеет высокий уровень исходной защищенности, если не менее 70% характеристик ИСПДн соответствуют уровню «высокий» (суммируются положительные решения по первому столбцу, соответствующему высокому уровню защищенности), а остальные – среднему уровню защищенности (положительные решения по второму столбцу).

-

ИСПДн имеет средний уровень исходной защищенности, если не выполняются условия по пункту 1 и не менее 70% характеристик ИСПДн соответствуют уровню не ниже «средний» (берется отношение суммы положительные решений по второму столбцу, соответствующему среднему уровню защищенности, к общему количеству решений), а остальные – низкому уровню защищенности.

-

ИСПДн имеет низкую степень исходной защищенности, если не выполняются условия по пунктам 1 и 2.

При составлении перечня актуальных угроз безопасности ПДн каждой степени исходной защищенности ставится в соответствие числовой коэффициент, а именно:

0 – для высокой степени исходной защищенности;

5 – для средней степени исходной защищенности;

10 – для низкой степени исходной защищенности.

Пример:

После определения уровня исходной защищенности ИСПДн, анализируем и выписываем реализованные в организации ОРД. Назовем их П.1. настоящего документа.

П.1. Организационное обеспечение безопасности ИСПДн

-

Инструкция по организации парольной защиты

-

Журнал учета обращений субъектов персональных данных о выполнении их законных прав при обработке персональных данных

-

Порядок уничтожения носителей, содержащих персональных данные работников и клиентов

-

Правила обработки персональных данных, осуществляемой без использования средств автоматизации

-

Приказ «Об утверждении мест хранения машинных носителей, содержащих конфиденциальную информацию и утверждении порядка организации защиты машинных носителей информации».

-

Порядок уничтожения носителей, содержащих персональных данные работников и клиентов Регламент реагирования на инциденты информационной безопасности

-

Правила рассмотрения запросов субъектов персональных данных или их представителей

-

Приказ об обращении со средствами криптографической защиты информации.

-

Приказ о допуске к работе со средствами криптографической защиты информации, предназначенными для обеспечения безопасности персональных данных

-

Инструкция по восстановлению связи в случае компрометации действующих ключей к СКЗИ

-

Правила осуществления внутреннего контроля соответствия обработки персональных данных

-

Порядок обновления программного обеспечения

-

Положение о сканировании уязвимостей.

-

Положение о СКУД.

-

Приказ об утверждении инструкции о порядке отправки и приема корреспонденции, содержащей конфиденциальную информацию.

-

Модель угроз безопасности ПДн клиентов, обрабатываемых в ИСПДн.

-

Модель нарушителя

Далее подготавливаем итоговую сводную таблицу, в которой нам предстоит определить:

а) Вероятности возникновения угрозы (Y2)

Определение вероятности возникновения угрозы (Y2) - не регламентировано и определяется экспертным путем (оценкой).

В случае если нет ни одного средства нейтрализации угрозы Y2 = 10

Если есть 50 % из необходимо перечня Y2 = 5

Если есть 70 % из необходимого перечня Y2 = 2

Если есть все средства защиты (100%) из необходимого перечня Y2 = 0

При составлении перечня актуальных угроз безопасности ПДн каждой градации вероятности возникновения угрозы (Y2) ставится в соответствие числовой коэффициент, а именно:

0 – для маловероятной угрозы;

2 – для низкой вероятности угрозы;

5 – для средней вероятности угрозы;

10 – для высокой вероятности угрозы.

б) Коэффициент реализации угрозы Y

При оценке опасности на основе опроса экспертов (специалистов в области защиты информации) определяется вербальный показатель опасности для рассматриваемой ИСПДн. Этот показатель имеет три значения:

низкая опасность – если реализация угрозы может привести к незначительным негативным последствиям для субъектов персональных данных;

средняя опасность – если реализация угрозы может привести к негативным последствиям для субъектов персональных данных;

высокая опасность – если реализация угрозы может привести к значительным негативным последствиям для субъектов персональных данных.

Если Вы, как эксперт, преследуете цель закупить и ввести в эксплуатация средства ЗИ, то старайтесь сделать "Показатель опасности угрозы" выше. Если же преследуемая Вами цель - подготовка к проверке регулятора, то этот показатель целесообразно делать ниже, что бы угроза стала неактуальна. По "Актуальным" угрозам Роскомнадзор обязательно вынесет предписание на устранение этой актуальной угрозы. После выполнения предписания проверка не приезжает на следующий год, документы по устранению предписанных действий отвозятся в Роскомнадзор.

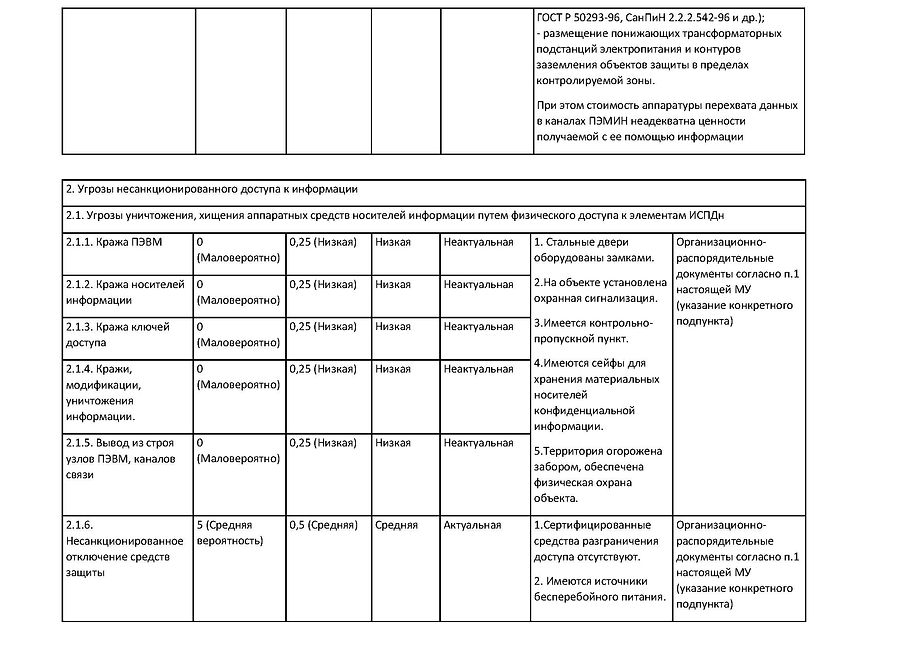

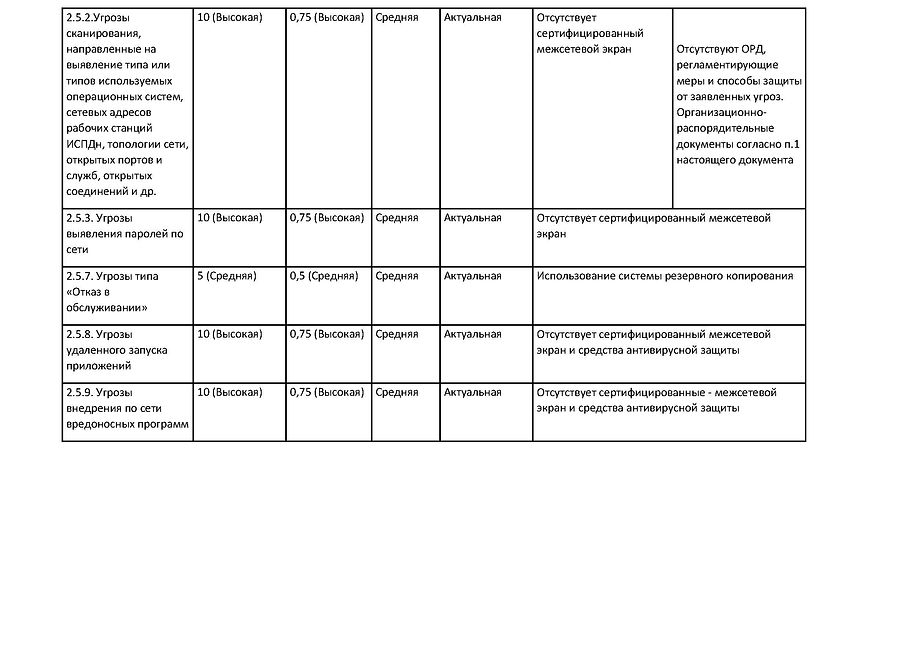

3.2. Определение актуальных угроз безопасности ПДн в организации

И так, мы подошли к итоговой сводной таблице.

В представленной таблице первый столбец "Constanta". В столбцах "Применяемые меры по противодействию угрозе" указываем то, что разработано на объекте и введено в эксплуатацию, в связи с чем у нас и получаются данные показатели средств защиты.

4. Акт классификации информационной системы ПДн в организации

Завершающим документом станет АКТ классификации ИСПДн: